Un cliente puede usar diferentes métodos de autenticación inalámbrica para asociarse a la red:

Autenticación Abierta

La autenticación abierta es fiel a su nombre; ofrece acceso abierto a una WLAN. El único requisito es que un cliente debe utilizar una solicitud de autenticación 802.11 antes de intentar asociarse con un AP. No se necesitan otras credenciales.

WEP

Privacidad Equivalente por Cable o en inglés, Wired Equivalent Privacy (WEP) es un método para hacer que un enlace inalámbrico sea más parecido o equivalente a una conexión por cable, este utiliza el algoritmo de cifrado RC4 para hacer que cada trama de datos inalámbricos sea privada y oculta a los espías. El mismo algoritmo cifra los datos en el remitente y los descifra en el receptor. El algoritmo utiliza una cadena de bits como clave, comúnmente llamada clave WEP, para derivar otras claves de cifrado, una por trama inalámbrica. Siempre que el remitente y el receptor tengan una clave idéntica, uno puede descifrar lo que el otro cifra. Este método en la actualidad ya se encuentra obsoleto ya que es vulnerable a ataques de fuerza bruta por lo que no se recomienda su uso.

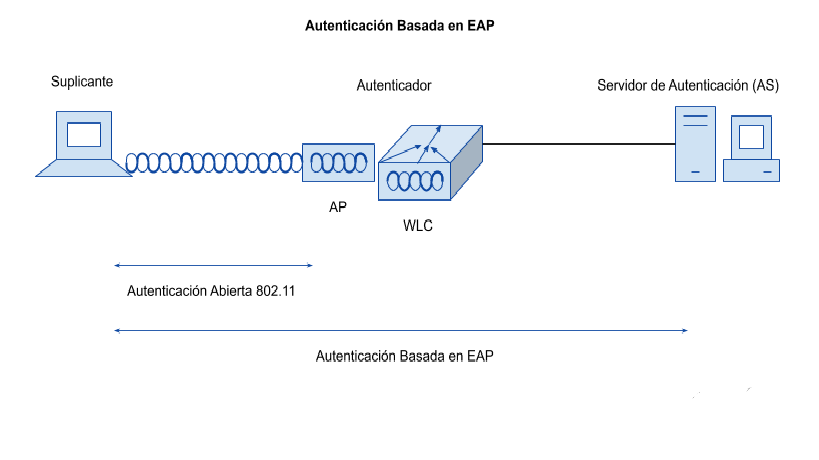

802.1x/EAP

El Protocolo de Autenticación Extensible o en inglés, Extensible Authentication Protocol (EAP), es extensible y no consta de ningún método de autenticación. En cambio, EAP define un conjunto de funciones comunes que los métodos de autenticación reales pueden utilizar para autenticar a los usuarios, tiene otra cualidad interesante: puede integrarse con el estándar de control de acceso basado en puertos IEEE 802.1x. Cuando se habilita 802.1x, limita el acceso a un medio de red hasta que un cliente se autentica. Esto significa que un cliente inalámbrico podría asociarse con un AP, pero no podrá pasar datos a ninguna otra parte de la red hasta que se autentique correctamente.

WPA y WPA2 con Claves Pre-compartidas

Los métodos de Acceso protegido Wi-Fi (Wi-Fi Protected Access) WPA (PSK) y WPA2 (PSK) utilizan claves precompartidas para la autenticación. WPA (PSK) y WPA2 (PSK) son más seguros que la autenticación WEP de clave compartida. Cuando elige uno de estos métodos, usted configura una clave precompartida que todos los dispositivos inalámbricos deben utilizar para autenticar el punto de acceso inalámbrico.

Su Firebox inalámbrico admite tres configuraciones de autenticación inalámbricas que utilizan claves pre-compartidas.

- WPA SOLAMENTE (PSK) — Acepta conexiones de dispositivos inalámbricos configurados para utilizar WPA con claves pre-compartidas.

- WPA/WPA2 (PSK) — Acepta conexiones de dispositivos inalámbricos configurados para utilizar WPA o WPA2 con claves pre-compartidas.

- WPA2 SOLAMENTE (PSK) — Acepta conexiones de dispositivos inalámbricos configurados para utilizar WPA2 con autenticación de claves precompartidas. WPA2 implementa la norma 802.11i completa; no funciona con algunas tarjetas de red inalámbricas antiguas.

La autorización es lo que define a qué recursos de sistema el usuario autenticado podrá acceder y valida si efectivamente el usuario tiene el permiso para acceder al mismo o realizar alguna función.

Autorización HTTP

Consiste cuando ingresa su nombre de usuario y contraseña para poder autenticarse. Es bueno tener presente que este método no implica a las cookies, IDs de sesiones o páginas de inicio de sesión.

Autorización API

Cuando el usuario intenta ganar acceso a recursos de un sistema durante su registro, se genera una clave API. Esa misma clave se empareja con un token (una ficha identificadora) que se encuentra oculto. Entonces, esa combinación de clave API y token oculto es la que se utiliza constantemente cada vez que el usuario se autentica e ingresa a su entorno de recursos y servicios que puede utilizar.

OAuth 2.0

Este método permite que la API se autentique y acceda a los recursos del sistema que necesita. La versión 2.0 de OAuth es uno de los métodos más seguros tanto de autenticación como autorización.

Autorización JWT

Es un estándar abierto que se utiliza para la transmisión segura de datos entre distintas partes. Tiene soporte tanto para la autenticación como para la autorización. JWT es utilizada comúnmente para la autorización, y se vale un par de claves público-privada. Es decir, ese par contiene una clave privada y una pública.

Por lo tanto, hay diferencias entre autenticación y autorización, como hemos explicado qué significa cada término y en qué circunstancias lo vamos a utilizar. En ambos casos servirá para evitar el acceso indeseado y reducir así el riesgo de que posibles intrusos entren en las cuentas y dispositivos.

Quizá tu empresa no requiere autenticación y autorización hoy, pero eso podría cambiar tan pronto como mañana. En RCTI contamos con las capacidades para implementar controles de seguridad adicionales, tales como autorización y autenticación, que te permiten proteger tus redes inalámbricas de acuerdo a las necesidades de seguridad de la información.